Anwender von Microsoft 365 oder Office 365 erhalten in diesen Tagen eine E-Mail, in der Microsoft auf die erzwungene Aktivierung der Sicherheitsstandards im Azure Active Directory hinweist.

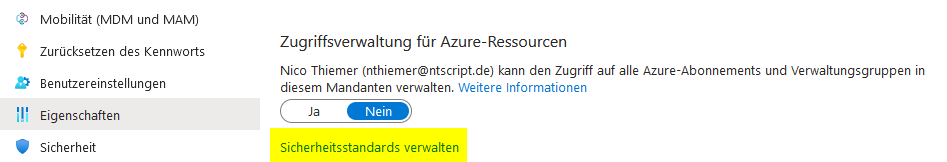

Was bedeutet dies konkret? Die Sicherheitsstandards sind schon eine relativ alte Funktion im Azure Active Directory. Sie sind im Azure Active Directory etwas versteckt unter Eigenschaften und dann ganz unten der Link Sicherheitsstandards verwalten.

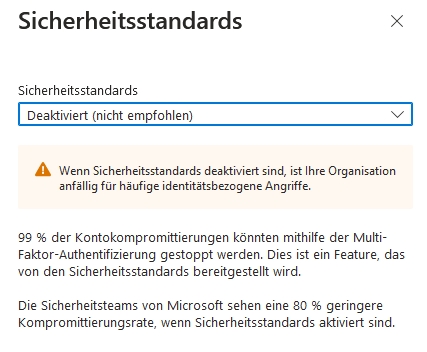

Wenn man auf diesen Link klickt, kann man die Sicherheitsstandards aktivieren oder, wenn diese durch Microsoft aktiviert wurden, auch wieder deaktivieren.

Wird diese Einstellung aktiviert, egal ob vom Benutzer oder von Microsoft, gelten unter anderem für jeden Benutzer in dem Mandanten die Multifaktor Authentifizierung. Dies ist prinzipiell zu begrüßen, Multifaktor Authentifizierung ist einer einfachen Authentifizierung mit nur Benutzername und Passwort immer vorzuziehen. Verwendet man eine einfache Authentifizierung, ist es keine Frage ob ein Konto kompromittiert wird, sondern nur wann. Die Sicherheitsstandards beugen diesem vor.

Allerdings haben die Sicherheitsstandards einen gravierenden Nachteil: Microsoft empfiehlt einen Cloud Administrator Account zu besitzen, welcher nicht über einen Multifaktor abgesichert ist. Microsoft spricht hier von einem break glass Account. Dies ist ein Notfall Account, falls zum Beispiel aller anderen Administratorkonten kompromittiert worden. Dieser break glass Account sollte explizit von der Multifaktor Authentifizierung ausgenommen werden. Damit ist gewährleistet, dass sich dieser Account auch dann anmelden kann, wenn zwar Internet zur Verfügung steht, aber keine Möglichkeit den zweiten Faktor einzugeben.

Genau dies funktioniert nicht, wenn die Sicherheitsstandards aktiviert sind. Denn diese setzen eine Multi Faktor Authentifizierung für alle Benutzer durch, niemand kann davon ausgenommen werden. Hier muss also eine Abwägung erfolgen. Im Fall der Fälle ist es immer erst mal besser, auf den break glass Account zu verzichten und dafür für alle Benutzer die Multifaktor Authentifizierung durchzusetzen. Sollte man sich für einen break glass Account entscheiden und Multifaktor Authentifizierung für alle, was immer die beste Idee ist, muss der break glass Account natürlich über ein wirklich starkes Passwort verfügen. Dieses ideale Konstrukt erreicht man zum Beispiel mit bedingter Anmeldung, in welcher die Multi Faktor Authentifizierung durchgesetzt wird.

Mehr Informationen zu dem Thema break glass Account gibt es unter https://learn.microsoft.com/de-de/azure/active-directory/roles/security-emergency-access